中共サイバー攻撃増強と代理集団、グレーゾーンの脅威分析…

中国のサイバー作戦が、ここ最近ますます活発になってきているようだ。アメリカやヨーロッパ、台湾を中心とするアジア太平洋地域などでは、それぞれ多少事情も違うが、どうやら中国政府に関わるとされるグループ――たとえばVolt TyphoonとかSalt Typhoonの名前を聞いたことがある人も多いはず――が電力や通信、運輸みたいなインフラにちょこちょこ潜り込もうとしている話もちらほら耳に入ってくる。これらの動きは、本当に何かあった時や圧力をかけたい時のために、“準備”という意味合いもある、と分析している専門家も少なくない。

状況をざっくり言えば、中国側はAPT41とかVolt Typhoon、それからSalt Typhoonといった組織だけでなく、なんとなく国家とは直接つながっていないような非国家系のアクターまで動員して、西側諸国やインド太平洋圏内へサイバー攻撃を仕掛けている感じ。手法としては、一度入り込んだらしばらく潜伏してみたり、将来の妨害用なのかロジックボム的なものを仕掛けたり、その手口は様々だと言われている。ただ全部が全部明確には分からない部分もあって、「こういう傾向」としか語れないところも結構ありそう。

自分たち――つまり米国とかEU、それから台湾などを見ると、一応サイバー分野ではそれなりに強みを持っているという印象。ただ実際には連携面でどこかバラつきが出たり、古いインフラが足を引っ張ったりしていて、防御力にもムラがある感じ。この辺、セクターごとの事情で差異が大きいとも指摘されている。

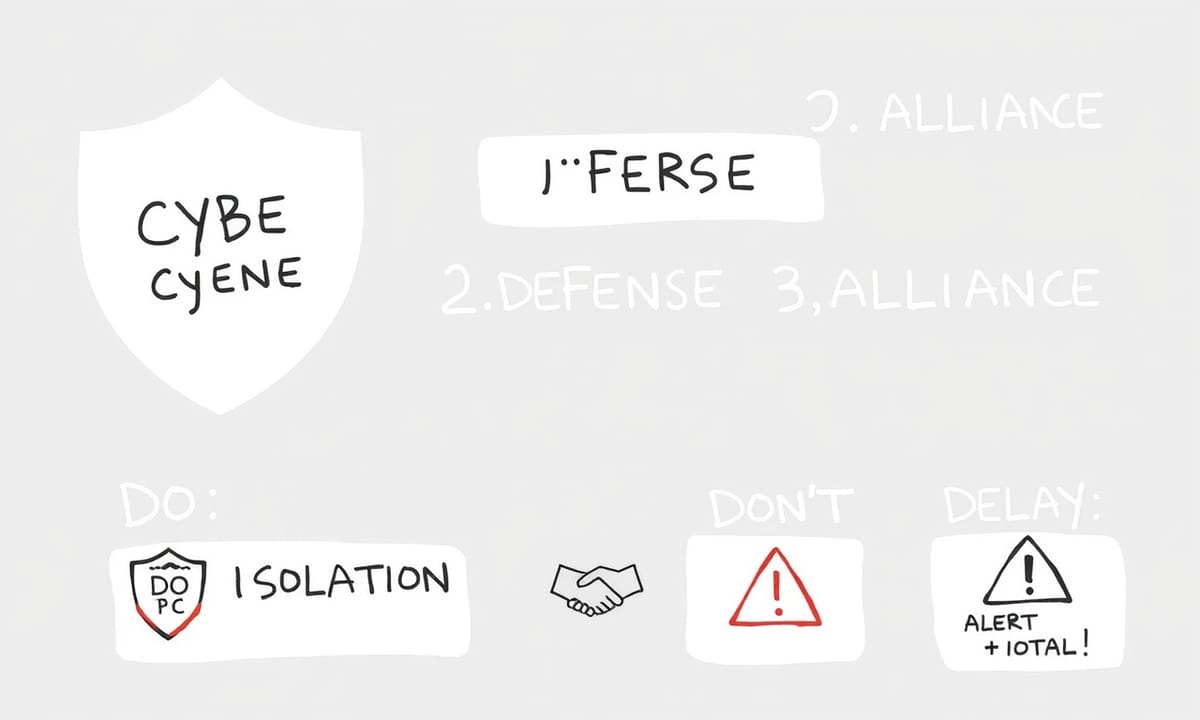

じゃあ対策として何が考えられるか。例えばシステム自体の堅牢化は当然必要になりそうだし、不審なアクセスへの対応や事後調査(アトリビューション)などで“可視化”することも重要そう。他にも積極的な脅威ハンティングとか欺瞞技術――デコイみたいなものかな――導入する案。また制裁措置だったり反撃的なサイバー活動まで検討対象になるケースもちらほら。それと同時に味方陣営同士で歩調合わせる工夫も不可欠になってきていて、「Five Eyes」だったりNATO関連機関、それから欧州連合系のサイバー機構、QUADや台湾当局間との連絡・協力体制づくりなんかによって、公的部門・民間企業両方巻き込んだ“エコシステム”作成へ進む流れもしばしば話題になる。

特に米国の場合だけど……一番基本的にはエネルギー分野とか物流関係なんかで使われてる産業用制御システム(ICS)の堅牢化強化について議論されることが多い気配。それ以外にもCISA(サイバーセキュリティ&インフラ庁)やサイバー軍司令部みたいな政府組織と民間レッドチームとの連携拡充案もちょっと前から聞こえるようになった。また、中国系APT集団への牽制として積極的防衛策(たぶん相手側ネットワークへの介入行動など)が追加検討事項になる場合さえ見受けられる。でも実際どこまで徹底できるかは、その時々で事情変わったりするので断定しづらい部分もある。

状況をざっくり言えば、中国側はAPT41とかVolt Typhoon、それからSalt Typhoonといった組織だけでなく、なんとなく国家とは直接つながっていないような非国家系のアクターまで動員して、西側諸国やインド太平洋圏内へサイバー攻撃を仕掛けている感じ。手法としては、一度入り込んだらしばらく潜伏してみたり、将来の妨害用なのかロジックボム的なものを仕掛けたり、その手口は様々だと言われている。ただ全部が全部明確には分からない部分もあって、「こういう傾向」としか語れないところも結構ありそう。

自分たち――つまり米国とかEU、それから台湾などを見ると、一応サイバー分野ではそれなりに強みを持っているという印象。ただ実際には連携面でどこかバラつきが出たり、古いインフラが足を引っ張ったりしていて、防御力にもムラがある感じ。この辺、セクターごとの事情で差異が大きいとも指摘されている。

じゃあ対策として何が考えられるか。例えばシステム自体の堅牢化は当然必要になりそうだし、不審なアクセスへの対応や事後調査(アトリビューション)などで“可視化”することも重要そう。他にも積極的な脅威ハンティングとか欺瞞技術――デコイみたいなものかな――導入する案。また制裁措置だったり反撃的なサイバー活動まで検討対象になるケースもちらほら。それと同時に味方陣営同士で歩調合わせる工夫も不可欠になってきていて、「Five Eyes」だったりNATO関連機関、それから欧州連合系のサイバー機構、QUADや台湾当局間との連絡・協力体制づくりなんかによって、公的部門・民間企業両方巻き込んだ“エコシステム”作成へ進む流れもしばしば話題になる。

特に米国の場合だけど……一番基本的にはエネルギー分野とか物流関係なんかで使われてる産業用制御システム(ICS)の堅牢化強化について議論されることが多い気配。それ以外にもCISA(サイバーセキュリティ&インフラ庁)やサイバー軍司令部みたいな政府組織と民間レッドチームとの連携拡充案もちょっと前から聞こえるようになった。また、中国系APT集団への牽制として積極的防衛策(たぶん相手側ネットワークへの介入行動など)が追加検討事項になる場合さえ見受けられる。でも実際どこまで徹底できるかは、その時々で事情変わったりするので断定しづらい部分もある。

4Sフレームワーク応用!西側連携課題と分断リスク@戦略現場。

ヨーロッパの話になると、まあ最近はサイバー防衛を一緒にやろうという流れが強くなってきているみたい。各国の基準もENISAあたりで何となく揃えようとしてるし、攻撃面での協力だって話題に上がることもあるそうだ。中国系と見られるサイバー犯罪者への法的対応については、まだ道半ばだけど共通認識が広まりつつある印象。

アジア太平洋、それも台湾周辺では、リアルタイムAIによる防御とか脅威追跡チームの支援なんかも進んでいるらしいよ。米インド太平洋軍と合同演習をした事例がいくつか出てきたと耳にするし、中国側の偵察活動を混乱させるための欺瞞ネットワーク構築にも力を入れている模様。ただ、詳細はあまり表に出てこない。

国家じゃない集団――例えばハクティビストや請負業者、それから正体が曖昧なグループ――こういった存在も忘れちゃいけないんだろうね。彼らの場合、PRC(中国)関連の脅威アクターっぽいもの(RedApolloとかMustang Pandaなんて名前だったかな)についてダークウェブで観測・監視しているケースが増えてきた気がする。それだけじゃなくてAI使って言語や技術の特徴から国家との繋がりを推定したり、ときどき逆手に取って偽情報を流して世論操作っぽいことまで試す場面も出てきたとか。

結局、多国間で協調しながらサイバー領域を守り抜いて、どこかで代理グループによる混乱や破壊行為が起こりそうになった時には早めに発見して信用失墜させたり動きを封じ込めたり…そんな流れが理想視されている気配。ただ一国では完璧には無理なので、「連携」と「攻撃的な耐性」みたいな考え方が重視され始めた感じ。

それゆえなのか、最近になって軍・情報組織・産業界・内務当局まで巻き込む形で、中国系サイバー代理戦争への対抗策をまとめようというテーブルトップ演習(TTX)が企画される場合もちらほら。アメリカとヨーロッパだけじゃなくてインド太平洋方面まで仲間入りして、一種の総合シナリオ作成みたいな動きにつながっているようだね。

「グレイストーム」という仮想演習なら、中国系ハクティビストや代理勢力による米国などへの攻撃…という状況設定になりそうだけど、この辺は細部までは決まってない部分も多そうだ。

アジア太平洋、それも台湾周辺では、リアルタイムAIによる防御とか脅威追跡チームの支援なんかも進んでいるらしいよ。米インド太平洋軍と合同演習をした事例がいくつか出てきたと耳にするし、中国側の偵察活動を混乱させるための欺瞞ネットワーク構築にも力を入れている模様。ただ、詳細はあまり表に出てこない。

国家じゃない集団――例えばハクティビストや請負業者、それから正体が曖昧なグループ――こういった存在も忘れちゃいけないんだろうね。彼らの場合、PRC(中国)関連の脅威アクターっぽいもの(RedApolloとかMustang Pandaなんて名前だったかな)についてダークウェブで観測・監視しているケースが増えてきた気がする。それだけじゃなくてAI使って言語や技術の特徴から国家との繋がりを推定したり、ときどき逆手に取って偽情報を流して世論操作っぽいことまで試す場面も出てきたとか。

結局、多国間で協調しながらサイバー領域を守り抜いて、どこかで代理グループによる混乱や破壊行為が起こりそうになった時には早めに発見して信用失墜させたり動きを封じ込めたり…そんな流れが理想視されている気配。ただ一国では完璧には無理なので、「連携」と「攻撃的な耐性」みたいな考え方が重視され始めた感じ。

それゆえなのか、最近になって軍・情報組織・産業界・内務当局まで巻き込む形で、中国系サイバー代理戦争への対抗策をまとめようというテーブルトップ演習(TTX)が企画される場合もちらほら。アメリカとヨーロッパだけじゃなくてインド太平洋方面まで仲間入りして、一種の総合シナリオ作成みたいな動きにつながっているようだね。

「グレイストーム」という仮想演習なら、中国系ハクティビストや代理勢力による米国などへの攻撃…という状況設定になりそうだけど、この辺は細部までは決まってない部分も多そうだ。

Comparison Table:

| 結論 | 詳細 |

|---|---|

| サイバー攻撃の多様化 | 中国系グループによる新しい戦略的アプローチが観察され、国家主導の活動や代理戦争型脅威が増加している。 |

| 国際連携の重要性 | 各国や組織間での情報共有と協力が不可欠であり、DIMEFIL(外交・情報・軍事・経済・金融・諜報・法律)フレームワークに基づいた対策が求められている。 |

| 法律的課題 | サイバー作戦に関する法整備は未熟であり、多くの場合、証拠収集や責任追及が困難である。 |

| 演習の必要性 | 現実的な状況を想定した訓練(例:グレイストーム作戦)は、実践的な対応力向上に寄与し、危機時の迅速な行動を可能にする。 |

| 情報操作への対策 | AI技術を活用した偽情報検知やメディアとの連携強化が進められており、本物と虚偽内容の識別能力向上が期待されている。 |

米欧台各地域のインフラ防御策&AI脅威検知の進化話し。

どこかでヨーロッパや台湾の重要インフラが同時に狙われる、そんな話を最近耳にしたことがある人もいるだろう。破壊工作とか心理戦とか、表向きは静かなのに水面下で動いてる感じ。例えば電力網が落ちたり、通信が途切れたりしても、それだけじゃなく選挙にも何となく影響を与えたり、工場のラインが妙に止まったりすることもあったみたい。

いわゆるハイブリッド型の衝突って呼ぶらしいけど、普通の武力衝突とは違ってて、デジタルな妨害とか情報操作なんかが中心になる。中国から発信されているという説も少なくない。戦争とまではいかないけれど、その一歩手前みたいな状態を維持しつつ、水面下で何重にも工作してるような感覚だ。サイバー侵入や潜伏(Volt Typhoon や APT41 の名前も出てた気がする)、正体不明のハッカー集団なんかもちらほら噂になっていた。

SNSにはボットやAI生成っぽい変な情報も混ざっていて、真実と嘘の境界線が曖昧になりやすい。人々の信頼感そのものを揺さぶろうとしている節もあった。一方で産業スパイみたいなのや技術盗用の話題まで飛び交うので、一体どこまで本当なのか…と首を傾げたくなる日もある。

「オペレーション・グレイストーム」っていう仮想演習では、中国系プロキシによる多方面サイバー作戦を再現して同盟国側の防衛連携をテストしたそうだ。関係者は米サイバー軍だったりNATOだったり、日本や台湾から専門機関も加わっていた記憶がある。民間なら発電所運営会社とか通信キャリア、大手IT企業など、多岐にわたった参加だったようだ。

軍事部門は非対称的な作戦ばかり考えていたようで、能動的な防御策(偽装環境設置とか情報撹乱)や偵察活動、それから攻撃用マルウェアの事前配備なんて案まで飛び出していた様子。ただ全部露骨にはできず、水面下で相互調整しながら進めるしかないという悩みもありそうだった。

一方産業側はどうだったかと言えば、エネルギー分野や通信分野で制御システム強化に取り組んだり、不審な兆候を政府機関とすぐ共有できる仕組みづくりなんかにも頭を悩ませていたらしい。本当に被害が出た時に備えて模擬訓練したこともあれば、不意打ち的な内部犯行への警戒心もちょっと強まった印象。

内務省系や警察関係では、大規模サイバー犯罪捜査チームによる国際連携、その場限りじゃなく普段からリアルタイム情報交換できるセンター構築などが課題として挙げられていた気がする。米欧台合同タスクフォースみたいな形で、中国関連と目されるプロキシ集団への追跡対応例も時々聞こえてきたものだ。

シミュレーション上では例えば台湾やドイツ(いや別の国だった可能性もちょっとある)が停電被害に遭い、その裏にはVolt Typhoon系マルウェアによるロジック爆弾的挙動…そんな筋書きになったという話だ。他にも生物医薬系大手企業から大量データ流出事件、その責任転嫁先として地元行政当局への中傷キャンペーンまで見受けられたことがあったっぽい。それ以外でも東欧地域で抗議活動へ火種となったWeb改ざん騒動など…断片的には色々話題になっていたと思う。

こうした状況下、「中国本土資産への反撃オプションは現実的なの?」、「公表すべき?それとも証拠保持優先?」、「各国法執行機関とNATOネットワークは丸一日以内に協調対応できそう?」みたいなジレンマばっか浮上してしまう。この辺り、何度議論してもしっくり来ない部分だったという声もしばしば耳にする。

理想的にはインフラ復旧・攻撃者特定・偽情報収束・同盟結束維持…それぞれバランスよく達成できれば御の字だけど、そう簡単ではない印象だった。「中国プロキシ型サイバー戦略」に対し、多国間連携によって脅威封じ込めと抑止力回復につながればいいね、と語る人も見受けられたかな…。

最後、「CISA(アメリカ国内サイバー庁)」流儀で段階的対応計画――この辺もちょっと参考になるんじゃない?なんて意見ちらほら。ただ現場では理論通りにはいかず、一歩引いて柔軟さ求められる場面もしばしばあったとか…。

いわゆるハイブリッド型の衝突って呼ぶらしいけど、普通の武力衝突とは違ってて、デジタルな妨害とか情報操作なんかが中心になる。中国から発信されているという説も少なくない。戦争とまではいかないけれど、その一歩手前みたいな状態を維持しつつ、水面下で何重にも工作してるような感覚だ。サイバー侵入や潜伏(Volt Typhoon や APT41 の名前も出てた気がする)、正体不明のハッカー集団なんかもちらほら噂になっていた。

SNSにはボットやAI生成っぽい変な情報も混ざっていて、真実と嘘の境界線が曖昧になりやすい。人々の信頼感そのものを揺さぶろうとしている節もあった。一方で産業スパイみたいなのや技術盗用の話題まで飛び交うので、一体どこまで本当なのか…と首を傾げたくなる日もある。

「オペレーション・グレイストーム」っていう仮想演習では、中国系プロキシによる多方面サイバー作戦を再現して同盟国側の防衛連携をテストしたそうだ。関係者は米サイバー軍だったりNATOだったり、日本や台湾から専門機関も加わっていた記憶がある。民間なら発電所運営会社とか通信キャリア、大手IT企業など、多岐にわたった参加だったようだ。

軍事部門は非対称的な作戦ばかり考えていたようで、能動的な防御策(偽装環境設置とか情報撹乱)や偵察活動、それから攻撃用マルウェアの事前配備なんて案まで飛び出していた様子。ただ全部露骨にはできず、水面下で相互調整しながら進めるしかないという悩みもありそうだった。

一方産業側はどうだったかと言えば、エネルギー分野や通信分野で制御システム強化に取り組んだり、不審な兆候を政府機関とすぐ共有できる仕組みづくりなんかにも頭を悩ませていたらしい。本当に被害が出た時に備えて模擬訓練したこともあれば、不意打ち的な内部犯行への警戒心もちょっと強まった印象。

内務省系や警察関係では、大規模サイバー犯罪捜査チームによる国際連携、その場限りじゃなく普段からリアルタイム情報交換できるセンター構築などが課題として挙げられていた気がする。米欧台合同タスクフォースみたいな形で、中国関連と目されるプロキシ集団への追跡対応例も時々聞こえてきたものだ。

シミュレーション上では例えば台湾やドイツ(いや別の国だった可能性もちょっとある)が停電被害に遭い、その裏にはVolt Typhoon系マルウェアによるロジック爆弾的挙動…そんな筋書きになったという話だ。他にも生物医薬系大手企業から大量データ流出事件、その責任転嫁先として地元行政当局への中傷キャンペーンまで見受けられたことがあったっぽい。それ以外でも東欧地域で抗議活動へ火種となったWeb改ざん騒動など…断片的には色々話題になっていたと思う。

こうした状況下、「中国本土資産への反撃オプションは現実的なの?」、「公表すべき?それとも証拠保持優先?」、「各国法執行機関とNATOネットワークは丸一日以内に協調対応できそう?」みたいなジレンマばっか浮上してしまう。この辺り、何度議論してもしっくり来ない部分だったという声もしばしば耳にする。

理想的にはインフラ復旧・攻撃者特定・偽情報収束・同盟結束維持…それぞれバランスよく達成できれば御の字だけど、そう簡単ではない印象だった。「中国プロキシ型サイバー戦略」に対し、多国間連携によって脅威封じ込めと抑止力回復につながればいいね、と語る人も見受けられたかな…。

最後、「CISA(アメリカ国内サイバー庁)」流儀で段階的対応計画――この辺もちょっと参考になるんじゃない?なんて意見ちらほら。ただ現場では理論通りにはいかず、一歩引いて柔軟さ求められる場面もしばしばあったとか…。

非国家アクター監視・ダークウェブ追跡技術+情報操作阻止!

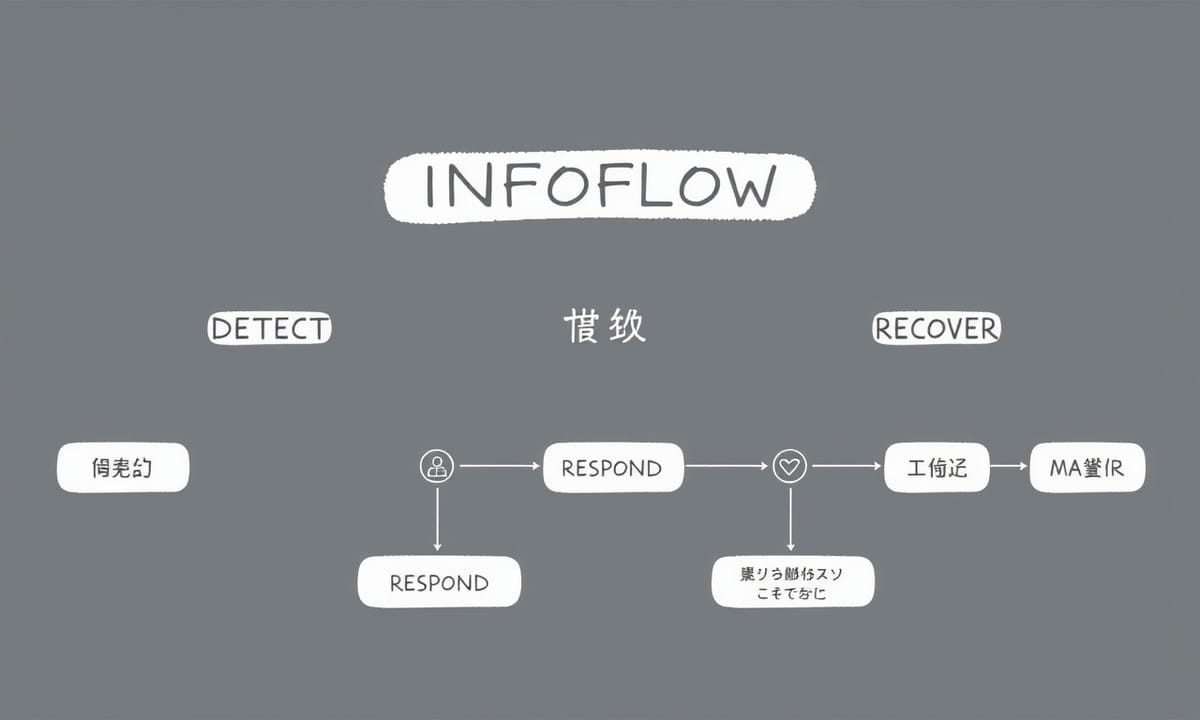

グレイストーム作戦に関しての話だけど、準備という面では、関係する軍や民間、それからさまざまな機関がそれぞれの役割を何となくでも把握し、通信の手順にもアクセスできるようにしておく必要があった。テーブルトップ訓練みたいなものも、大体みんな経験したらしい。脅威検知とか分析だと、リアルタイムで情報共有できる仕組み(STIXとかTAXIIって呼ばれてたはず)が使われていた気がするけど、中国系のAPT41とかVolt Typhoonみたいなグループと関連がありそうな兆候――IoCというんだっけ――を追いかけたりする流れだった。

封じ込めや駆除段階になると、国境や産業分野をまたいだ連携のシナリオもあった。一例として台湾で電力網の一部を孤立させたり、ヨーロッパ圏内でデータセンターを止めたりする模擬が行われたらしい。回復局面では、インフラ(電気・通信・港湾など)の再開作業を調整しつつ、市民向けメッセージも同時進行で発信されていた。それから一連の対応後には、各分野や国ごとにAAR(事後レビュー)を合同で開いていたとのこと。その中でレジリエンス不足とか原因特定の精度、それから法的な捜査や起訴まで妙に時間がかかった部分も浮き彫りになった。

CISAが出しているシナリオ例みたいなのも参考にされていて、セクターごとのケース設定も色々あったっぽい。エネルギーならドイツでSCADA/ICSへの侵入による停電――RedEchoマルウェア絡みだったかもしれない。水道なら台湾でAPT27が薬品投入量を書き換えた事件。医療分野ではWinnti集団による米国病院からワクチン供給網データ流出なんて話も聞こえてきた。他にもロサンゼルスやロッテルダム港の貨物管理システムへ論理爆弾仕掛けられる輸送分野、不確かな情報拡散によってデジタルバンク利用者のかなり多くがパニック引き出しへ殺到する金融系など…。

これら個々のケースには、一応IoCやログ例、それから越境時の調整難易度や法的判断(責任追及と訴追方針)の課題なども紐づけされていたようだ。

それと共同サイバーフュージョンセンター構想にも言及されていて、多機関連携はわりと重視されていた気配。本番環境じゃなくても暗号化された複数言語チャネルとか用意したり、FBI/EUROPOL/台湾CERT/民間SOC混成チームでインテリジェンス整理担当したり…意思決定ライン(反撃・拡大公表等)は状況次第ですぐ変わる雰囲気だった。D国側でも越境型フュージョンセンター運用模擬は試されていた、と記憶している人もいるらしい。全体としては…この手法が全部うまくいくとは断言できないものの、一部現場では有効性を感じた声もあったようだった。

封じ込めや駆除段階になると、国境や産業分野をまたいだ連携のシナリオもあった。一例として台湾で電力網の一部を孤立させたり、ヨーロッパ圏内でデータセンターを止めたりする模擬が行われたらしい。回復局面では、インフラ(電気・通信・港湾など)の再開作業を調整しつつ、市民向けメッセージも同時進行で発信されていた。それから一連の対応後には、各分野や国ごとにAAR(事後レビュー)を合同で開いていたとのこと。その中でレジリエンス不足とか原因特定の精度、それから法的な捜査や起訴まで妙に時間がかかった部分も浮き彫りになった。

CISAが出しているシナリオ例みたいなのも参考にされていて、セクターごとのケース設定も色々あったっぽい。エネルギーならドイツでSCADA/ICSへの侵入による停電――RedEchoマルウェア絡みだったかもしれない。水道なら台湾でAPT27が薬品投入量を書き換えた事件。医療分野ではWinnti集団による米国病院からワクチン供給網データ流出なんて話も聞こえてきた。他にもロサンゼルスやロッテルダム港の貨物管理システムへ論理爆弾仕掛けられる輸送分野、不確かな情報拡散によってデジタルバンク利用者のかなり多くがパニック引き出しへ殺到する金融系など…。

これら個々のケースには、一応IoCやログ例、それから越境時の調整難易度や法的判断(責任追及と訴追方針)の課題なども紐づけされていたようだ。

それと共同サイバーフュージョンセンター構想にも言及されていて、多機関連携はわりと重視されていた気配。本番環境じゃなくても暗号化された複数言語チャネルとか用意したり、FBI/EUROPOL/台湾CERT/民間SOC混成チームでインテリジェンス整理担当したり…意思決定ライン(反撃・拡大公表等)は状況次第ですぐ変わる雰囲気だった。D国側でも越境型フュージョンセンター運用模擬は試されていた、と記憶している人もいるらしい。全体としては…この手法が全部うまくいくとは断言できないものの、一部現場では有効性を感じた声もあったようだった。

テーブルトップ演習Gray Storm設計―多国協調&心理戦対応例。

なんだか、ブリュッセルと台北と…どこだったかな、もう一つの都市もあったような気がするんだけど、とにかくいくつかの拠点が安全なクラウド経由で証拠情報をやり取りしていた場面が思い浮かぶ。最近はこういう仕組みが当たり前になってきているけれど、それでも完全ではないし、時々ちょっとしたトラブルもあるらしい。

グレイ・ストームという作戦には、他ではそんなに見ないディスインフォメーション対策層というのかな、不思議な要素が入っていた。たしか、まだ偽情報が広まる前から「注意喚起」っぽいメッセージを用意することとか、AIでボット軍団やSNS上の混乱を真似てみる手法、それから各機関の報道対応を事前に試す流れ……CISAなのかヨーロポールなのか台湾側防衛部門なのか、一体誰が最初に口を開くんだろう?みたいな話題も出ていた。CISA側からは「透明性」が大切と言われていて、このあたりも練習項目だったらしい。

その次は敵役(レッドチーム)として中国系ハッカー集団のふるまいを現実っぽく再現してた部分。MITRE ATT&CKフレームワーク? 正直、その名前を聞いたことがあるくらいだけど、有名なものらしい。APT41はサプライチェーン攻撃や標的型メールから侵入口探し、インフラ持続化担当はVolt Typhoon——このあたり、「Living off the Land」と呼ばれる地味なやり方だったような気がする。それからMustang Pandaってグループもフィッシングや偽情報拡散担当で登場していたそうだよ。参加者には疑似的な痕跡データとかメールヘッダーやマルウェアっぽいファイル指紋など色々渡された。「CCP支持」のフェイクニュース速報まで準備されていたとか…。

役割分担も細かかったね。サイバー調整員(CISA/DHS主導?)、台湾CERTとかENISAみたいな国家レベル窓口、それからエネルギー会社とか港湾IT責任者みたいな分野ごとのリスク管理担当もいて、脅威分析にはFBI・BKA・ヨーロポールや民間企業まで巻き込む形。そして広報窓口として政府スポークスマンと民間広報責任者、それと法律面では米司法省・ユーロジャスト・台湾法務部など多岐にわたってた感じ。

最後の提案部分になるけれど…。まずエネルギー分野だけじゃなく医療、防衛、それにSNS運営にもまたぐ模擬訓練を厚めに構成したほうが良さそうだという声もあった。あと犯人特定競争状態や反応遅延パターンなんかを織り交ぜながら政治的持久力――まあ、本当に全員一致で即決できる状況なんて少ないので、その辺りどうなるか試す意味合いだったとも聞いたことある。

全体通して「これなら絶対大丈夫」というより、「大半の場合に有効そう」「条件によっては支援になる」程度の温度感で進められている印象だったかな。

グレイ・ストームという作戦には、他ではそんなに見ないディスインフォメーション対策層というのかな、不思議な要素が入っていた。たしか、まだ偽情報が広まる前から「注意喚起」っぽいメッセージを用意することとか、AIでボット軍団やSNS上の混乱を真似てみる手法、それから各機関の報道対応を事前に試す流れ……CISAなのかヨーロポールなのか台湾側防衛部門なのか、一体誰が最初に口を開くんだろう?みたいな話題も出ていた。CISA側からは「透明性」が大切と言われていて、このあたりも練習項目だったらしい。

その次は敵役(レッドチーム)として中国系ハッカー集団のふるまいを現実っぽく再現してた部分。MITRE ATT&CKフレームワーク? 正直、その名前を聞いたことがあるくらいだけど、有名なものらしい。APT41はサプライチェーン攻撃や標的型メールから侵入口探し、インフラ持続化担当はVolt Typhoon——このあたり、「Living off the Land」と呼ばれる地味なやり方だったような気がする。それからMustang Pandaってグループもフィッシングや偽情報拡散担当で登場していたそうだよ。参加者には疑似的な痕跡データとかメールヘッダーやマルウェアっぽいファイル指紋など色々渡された。「CCP支持」のフェイクニュース速報まで準備されていたとか…。

役割分担も細かかったね。サイバー調整員(CISA/DHS主導?)、台湾CERTとかENISAみたいな国家レベル窓口、それからエネルギー会社とか港湾IT責任者みたいな分野ごとのリスク管理担当もいて、脅威分析にはFBI・BKA・ヨーロポールや民間企業まで巻き込む形。そして広報窓口として政府スポークスマンと民間広報責任者、それと法律面では米司法省・ユーロジャスト・台湾法務部など多岐にわたってた感じ。

最後の提案部分になるけれど…。まずエネルギー分野だけじゃなく医療、防衛、それにSNS運営にもまたぐ模擬訓練を厚めに構成したほうが良さそうだという声もあった。あと犯人特定競争状態や反応遅延パターンなんかを織り交ぜながら政治的持久力――まあ、本当に全員一致で即決できる状況なんて少ないので、その辺りどうなるか試す意味合いだったとも聞いたことある。

全体通して「これなら絶対大丈夫」というより、「大半の場合に有効そう」「条件によっては支援になる」程度の温度感で進められている印象だったかな。

ハイブリッド紛争:偽装プロキシやAPT群による持続的侵入。#

【業界とか軍関係、市民団体、国境をまたぐ組織も一緒に巻き込んだ混成チームでの対応練習って、最近よく話題になりますね。どこかのセクターだけじゃなくて、エネルギーとか金融とか医療も対象になってるみたい。Operation Gray Stormという名前がついてて、中国系のグループが代理でサイバー攻撃を仕掛けてくる…まあ実際にはそれっぽい想定ですけど、目的は各国や組織間の連携力を見ることなんですよ。

進行役は参加者たちに課題(インジェクト)を出して、その場その場で決断させたりします。現場感と焦りを再現するためでしょうか、わざとヒントが遅れてきたり、本当かどうかわからない情報も混ぜられるらしいです。内部調整も問われますし、「FBIとDHS」「BKAやEuropol」みたいな組み合わせで揉めごとも起こりそうですね。さらに法律・政治・広報上の問題まで絡んできて、時間内に答え出す必要もある……かなり厄介。

この手の訓練では、一部だけ切り取った正確な数字はあまり使われず、「半分近く」とか「三割ほど」といった曖昧な表現が好まれています。

例えば最初に投げ込まれる課題――台湾の電力網がダウンするケースがあります。開始からまだそんなに経ってない頃ですね。台北で断続的な停電が発生し始めるんですが、その時点では管理用ツール(Living off the Land)の悪用っぽい記録しか見当たらない、と聞いたことがあります。でも、それってつまりSCADAとかそういうシステム側から不審なリモート操作が検知されたという感じ?ログに残ったPowerShellの履歴や同じ認証情報を使い回した形跡など、大雑把にはそんな雰囲気です。

さて、このタイミングで台湾CERTは本当に被害範囲となった配電区域を遮断するべきなのか。それともアメリカ側へ即連絡したほうが良いものなのか——判断迷うところです。その間にもリアルタイム調査班(フォレンジック)が動き出しているようですが、犯人特定についても米側との協調が求められます。

全体として言えるのは、この種の演習だと細部より大枠や流れ重視。「絶対こうすれば成功」という話にはならず、その都度条件次第だったりしますし、「これまで観測された傾向」程度に留まる場合も多い印象でした。

進行役は参加者たちに課題(インジェクト)を出して、その場その場で決断させたりします。現場感と焦りを再現するためでしょうか、わざとヒントが遅れてきたり、本当かどうかわからない情報も混ぜられるらしいです。内部調整も問われますし、「FBIとDHS」「BKAやEuropol」みたいな組み合わせで揉めごとも起こりそうですね。さらに法律・政治・広報上の問題まで絡んできて、時間内に答え出す必要もある……かなり厄介。

この手の訓練では、一部だけ切り取った正確な数字はあまり使われず、「半分近く」とか「三割ほど」といった曖昧な表現が好まれています。

例えば最初に投げ込まれる課題――台湾の電力網がダウンするケースがあります。開始からまだそんなに経ってない頃ですね。台北で断続的な停電が発生し始めるんですが、その時点では管理用ツール(Living off the Land)の悪用っぽい記録しか見当たらない、と聞いたことがあります。でも、それってつまりSCADAとかそういうシステム側から不審なリモート操作が検知されたという感じ?ログに残ったPowerShellの履歴や同じ認証情報を使い回した形跡など、大雑把にはそんな雰囲気です。

さて、このタイミングで台湾CERTは本当に被害範囲となった配電区域を遮断するべきなのか。それともアメリカ側へ即連絡したほうが良いものなのか——判断迷うところです。その間にもリアルタイム調査班(フォレンジック)が動き出しているようですが、犯人特定についても米側との協調が求められます。

全体として言えるのは、この種の演習だと細部より大枠や流れ重視。「絶対こうすれば成功」という話にはならず、その都度条件次第だったりしますし、「これまで観測された傾向」程度に留まる場合も多い印象でした。

軍産複合サイバー役割分担とICS/SCADA防御体制、産業界コラボ。

米サイバーコマンドと欧州の同盟国について話が出ていたけど、ロッテルダム港で何か起きたようだ。どうも四十五分くらい経ってからだったか、船舶関連のソフトが大混乱になったという情報が流れてきた。あれは、Winntiグループが絡んでいる可能性が高いらしい。貨物リストに変な名前や記載ミスみたいなのが目立ちはじめて、システムも不安定になっていたそうだ。サプライチェーンへの影響は、ヨーロッパ全体に広がりつつあるとか。

その時点でCERT-EUとして海事業界向けに共同警報を出すべきか迷っていた人も多かったみたい。ただ港を止めるとなると経済的な波紋も大きいので、一部では手作業への切り替え案なんかも検討されていた印象。結局、異常なソフト挙動を抑え込んだ上で、その攻撃元をベンダーまで遡れるのか? それともまず外部への広報対応を優先するのか…判断に戸惑う空気だったと思う。

しばらくして米国側では医療分野にも問題が波及したっぽい。確かな時間は覚えてないけど一時間ちょっと後だったかな、有名なバイオ企業からワクチン研究データ(コロナ関連)が盗まれて、中国寄りのメディアに流されたという話を耳にした。その時、APT41(Double Dragon)という名前も聞こえてきた気がする。フィッシングメールやRAR形式のファイル転送、それとSSL通信の隠蔽技術なんかも確認された模様。

会社側は即座に公表すべきなのか悩んでいたようだし、DHSやFBIなど関係機関でも外交ルートで動くべきなのか協議していたらしい。それよりまず法的な手続きを始めたり、システム保護策、それと一斉発表用の調整まで求められていて…慌ただしかった気配だけ残っている。

また、その後には金融セクターにも妙な空気が漂った。一時間半ほど経った頃、大手欧州銀行のCEOが破綻宣言するような深層偽造映像がネットで急拡散したことがあった。そのせいで口座引出しアクセス数もうなぎ登りになり、一部SNSでもボットによる拡散行為まで目撃されたとか。

この時、本物のCEOによる緊急会見を即刻開くべきなのか、それとも中央銀行側から声明文だけ先行させた方がいいのか…現場では意見割れてた感じかな。最終的にはリーダー本人認証やネット上パニック抑制策、それと偽情報コンテンツ排除へ各社連携強化なんて話題も出ていたらしい。

全体として事件収束後もしばらくは疑念や不安定さが残っていて、「誰それグループによる犯行断定できる材料本当に十分?」とか、「反撃基準どこまで下げても良いもの?」、「法制度面で捕まえる仕組みに穴ない?」みたいな声もちょっとずつ聞こえてきた記憶。その合間にも統一的発表文書案作成を進めよう、と言う提案くらいは飛び交っていたと思う。でも全部完璧には整理し切れず…。

その時点でCERT-EUとして海事業界向けに共同警報を出すべきか迷っていた人も多かったみたい。ただ港を止めるとなると経済的な波紋も大きいので、一部では手作業への切り替え案なんかも検討されていた印象。結局、異常なソフト挙動を抑え込んだ上で、その攻撃元をベンダーまで遡れるのか? それともまず外部への広報対応を優先するのか…判断に戸惑う空気だったと思う。

しばらくして米国側では医療分野にも問題が波及したっぽい。確かな時間は覚えてないけど一時間ちょっと後だったかな、有名なバイオ企業からワクチン研究データ(コロナ関連)が盗まれて、中国寄りのメディアに流されたという話を耳にした。その時、APT41(Double Dragon)という名前も聞こえてきた気がする。フィッシングメールやRAR形式のファイル転送、それとSSL通信の隠蔽技術なんかも確認された模様。

会社側は即座に公表すべきなのか悩んでいたようだし、DHSやFBIなど関係機関でも外交ルートで動くべきなのか協議していたらしい。それよりまず法的な手続きを始めたり、システム保護策、それと一斉発表用の調整まで求められていて…慌ただしかった気配だけ残っている。

また、その後には金融セクターにも妙な空気が漂った。一時間半ほど経った頃、大手欧州銀行のCEOが破綻宣言するような深層偽造映像がネットで急拡散したことがあった。そのせいで口座引出しアクセス数もうなぎ登りになり、一部SNSでもボットによる拡散行為まで目撃されたとか。

この時、本物のCEOによる緊急会見を即刻開くべきなのか、それとも中央銀行側から声明文だけ先行させた方がいいのか…現場では意見割れてた感じかな。最終的にはリーダー本人認証やネット上パニック抑制策、それと偽情報コンテンツ排除へ各社連携強化なんて話題も出ていたらしい。

全体として事件収束後もしばらくは疑念や不安定さが残っていて、「誰それグループによる犯行断定できる材料本当に十分?」とか、「反撃基準どこまで下げても良いもの?」、「法制度面で捕まえる仕組みに穴ない?」みたいな声もちょっとずつ聞こえてきた記憶。その合間にも統一的発表文書案作成を進めよう、と言う提案くらいは飛び交っていたと思う。でも全部完璧には整理し切れず…。

DHS・FBI等連携!リアルタイム脅威フュージョンセンター模索.

「グレイストーム作戦」みたいな戦略シミュレーション、どうも時代が変わってきた感じがある。サイバーの争いが今や表には見えづらくて、でも確かにどこかで続いている。昔ながらの軍事行動とは全然違うし、静かで長引きやすいし、不均衡な形で進むことも多い気がする。例えば重要なインフラだけじゃなくて、人々の考え方とか社会全体のまとまり、それから経済的な安定にもじわじわ影響してくるみたいだ。

中国側もやり方を少しずつ変えていると聞いたことがある。国家主導のハッキングとか、代理グループを利用した活動、偽情報キャンペーンなんかに加えて、社会構造への浸透も狙っているらしい。こういう手法だと直接的な衝突を避けつつ、相手国を弱体化させることが狙われているようにも思える。

こんな時代、防御って単なる技術力だけじゃ足りない気がする。他国との連携だったり、軍・政府・民間企業・同盟国など色んなところとの協調が必要になってきてる。実際こういう卓上演習は、本番前のリハーサルという意味合いで結構大切なんじゃないかなと感じる人も多い。本当に危機的状況になった時に素早く一緒に動けるよう、「身体で覚える」みたいな訓練になるとも言われている。

また、この種の演習では意思疎通や信頼関係づくり、それから決断プロセスについて皆で共通認識を持つことに意味がある…そんな話もよく耳にする。本当の危機下では情報発信一つ遅れてしまっただけでも、相手側を勢いづけたり民主主義そのものへの信頼感にヒビが入る心配も出てくるから厄介だ。

サイバー分野だと「誰が攻撃者なのか」という責任追及(アトリビューション)が昔より複雑になった印象もある。ただ技術面だけじゃなく外交とか法務やメディア対応とも絡むので、一筋縄ではいかない感じ。

そして近年、「レジリエンス=耐久力」の強化こそ抑止力につながるという考え方にも注目され始めている。つまり、自分たちが攻撃されても比較的早めに発見できたり被害から立ち直れる姿勢、そのうえ同盟国と足並み揃えて対応できれば―まあ攻撃する側としてはそこまで魅力的な標的にはならない、と考える専門家も増えてきた。

未来志向で見るなら、「ネットワーク守ればそれでOK」みたいな話にはもう収まらない予感さえある。むしろ柔軟性あって統合された生態系(エコシステム)の構築こそ、新しいタイプの対抗策になる可能性ありそう。「グレイストーム作戦」のような模擬訓練は準備運動以上、本格的な新しい争いへの備えとして不可欠だと言われても不思議じゃない。デジタル空間という舞台裏、不明瞭な攻撃、それぞれ国際規模で影響出そうだから…。

さて、中国主導と思われるサイバー活動や代理戦争型の脅威へどう対抗していけばいい?この辺り、多層的アプローチしか無理っぽいという意見もちょくちょく聞こえる。「DIMEFIL」という枠組みに沿いつつ(外交・情報・軍事・経済・金融・諜報・法律)、全部セットで連携し合う必要ありそうだ。

外交面では、公に「これは攻撃でした」と示すこと自体結構大事らしい。それによって相手側へ「こちらはちゃんと把握してますよ」と伝わるし、また周囲との連帯感にも影響与える場合ありそう。それと中国系国有企業なんかへ制裁措置加えることでコスト上げたりする取り組みも話題になる。ただこれ、一ヵ国単独より似た立場同士協調したほうが効き目出やすいという声もちらほら…。公表によって否認余地減ったり世界中まとめやすかったりする面も否定できない。

情報分野なら、中国発と思われる影響工作への対処策としてAI搭載ツール使った偽映像検知とかボット排除作業など挙げられる。一方、大手メディアとか海外SNSプラットフォームとのパートナーシップ強化した例もちょっと前から増えてきた気配。その結果、本物っぽいニュース拡散→虚偽内容速やか削除…こんな流れ期待されている。ただ現実には完全防御までは難しく、「正しい物語」を形成して世論誘導防ぐ努力続けざるを得ない雰囲気。

あと軍事面について言えば、不正規型脅威には受け身だけじゃ足りない―そんな議論もしばしば起きている…。

中国側もやり方を少しずつ変えていると聞いたことがある。国家主導のハッキングとか、代理グループを利用した活動、偽情報キャンペーンなんかに加えて、社会構造への浸透も狙っているらしい。こういう手法だと直接的な衝突を避けつつ、相手国を弱体化させることが狙われているようにも思える。

こんな時代、防御って単なる技術力だけじゃ足りない気がする。他国との連携だったり、軍・政府・民間企業・同盟国など色んなところとの協調が必要になってきてる。実際こういう卓上演習は、本番前のリハーサルという意味合いで結構大切なんじゃないかなと感じる人も多い。本当に危機的状況になった時に素早く一緒に動けるよう、「身体で覚える」みたいな訓練になるとも言われている。

また、この種の演習では意思疎通や信頼関係づくり、それから決断プロセスについて皆で共通認識を持つことに意味がある…そんな話もよく耳にする。本当の危機下では情報発信一つ遅れてしまっただけでも、相手側を勢いづけたり民主主義そのものへの信頼感にヒビが入る心配も出てくるから厄介だ。

サイバー分野だと「誰が攻撃者なのか」という責任追及(アトリビューション)が昔より複雑になった印象もある。ただ技術面だけじゃなく外交とか法務やメディア対応とも絡むので、一筋縄ではいかない感じ。

そして近年、「レジリエンス=耐久力」の強化こそ抑止力につながるという考え方にも注目され始めている。つまり、自分たちが攻撃されても比較的早めに発見できたり被害から立ち直れる姿勢、そのうえ同盟国と足並み揃えて対応できれば―まあ攻撃する側としてはそこまで魅力的な標的にはならない、と考える専門家も増えてきた。

未来志向で見るなら、「ネットワーク守ればそれでOK」みたいな話にはもう収まらない予感さえある。むしろ柔軟性あって統合された生態系(エコシステム)の構築こそ、新しいタイプの対抗策になる可能性ありそう。「グレイストーム作戦」のような模擬訓練は準備運動以上、本格的な新しい争いへの備えとして不可欠だと言われても不思議じゃない。デジタル空間という舞台裏、不明瞭な攻撃、それぞれ国際規模で影響出そうだから…。

さて、中国主導と思われるサイバー活動や代理戦争型の脅威へどう対抗していけばいい?この辺り、多層的アプローチしか無理っぽいという意見もちょくちょく聞こえる。「DIMEFIL」という枠組みに沿いつつ(外交・情報・軍事・経済・金融・諜報・法律)、全部セットで連携し合う必要ありそうだ。

外交面では、公に「これは攻撃でした」と示すこと自体結構大事らしい。それによって相手側へ「こちらはちゃんと把握してますよ」と伝わるし、また周囲との連帯感にも影響与える場合ありそう。それと中国系国有企業なんかへ制裁措置加えることでコスト上げたりする取り組みも話題になる。ただこれ、一ヵ国単独より似た立場同士協調したほうが効き目出やすいという声もちらほら…。公表によって否認余地減ったり世界中まとめやすかったりする面も否定できない。

情報分野なら、中国発と思われる影響工作への対処策としてAI搭載ツール使った偽映像検知とかボット排除作業など挙げられる。一方、大手メディアとか海外SNSプラットフォームとのパートナーシップ強化した例もちょっと前から増えてきた気配。その結果、本物っぽいニュース拡散→虚偽内容速やか削除…こんな流れ期待されている。ただ現実には完全防御までは難しく、「正しい物語」を形成して世論誘導防ぐ努力続けざるを得ない雰囲気。

あと軍事面について言えば、不正規型脅威には受け身だけじゃ足りない―そんな議論もしばしば起きている…。

CISA流段階別対応策&MITRE ATT&CKで模擬攻撃実践方法。

サイバー攻撃的な行動については、中国のAPTグループが持つ能力を弱体化するためにやむを得ない場面もあるようだ。実際、軍事インフラに関連する重要なシステムへ、目立たぬ形でマルウェアなどを予め仕込んでおくことが、抑止力として機能したり、有事の際の手札になる可能性がある、と専門家の間では語られてきた。現代の「戦備」という言葉には、もうサイバー空間も主役級に含まれている気配すらある。

経済面では半導体やチップ設計といった技術への中国側アクセスを遮断する方策が、とても強い影響を与える場面があったとも言われている。AIや通信、防衛など複数分野で中国共産党系企業による買収・統合案を阻止する動きは、この十年ほどで徐々に強まってきた印象もある。ただ、それだけではなく金融領域でも、例えば偽装組織や関係団体の資産凍結とか、暗号通貨絡みの取引監視やマネロン防止規制強化など—こうした圧力策は他国との協調次第で効果も変わるらしい。

情報共有という点だと、「共同不正戦融合センター」みたいな枠組みがNATOとか欧州連合、台湾、米国間で検討され始めているそうだ。これによって地域ごとの断片的だった脅威把握がひとまとまりになりつつあり、本当にリアルタイム連携できるかはまだ何とも言えないけれど、一応前進しているようにも見える。

法律面は少し複雑かもしれない。今まで曖昧だったサイバースパイ活動等への法的定義拡大とか、多国間連携による起訴状発布なんかも話題になることが増えた感じ。でも「法執行=即座に抑止」となるほど単純でもなさそうだし、それでも一定程度抑制効果につながるケースも報告されている。

全体としてDIMEFIL(外交・情報・軍事・経済・金融・諜報・法律)の観点から対策を多方面同時進行させれば、中国側の混成型戦略にも柔軟に対処できる…そんな期待感が各所で語られていた。ただし課題もかなり多いようだ。

そもそも外交レベルだけ見ても、中国経済への依存度高めな国々は七割近く存在すると一部識者は指摘していて、公然と中国批判や制裁協調へ踏み切ろうとすると色んな懸念—報復リスクや自国内経済打撃など—から足並み揃わないこともしばしば聞こえてくる。それぞれ事情や立場違うので、「一致団結」状態には程遠い場合もしばしば見受けられる気配だ。

経済面では半導体やチップ設計といった技術への中国側アクセスを遮断する方策が、とても強い影響を与える場面があったとも言われている。AIや通信、防衛など複数分野で中国共産党系企業による買収・統合案を阻止する動きは、この十年ほどで徐々に強まってきた印象もある。ただ、それだけではなく金融領域でも、例えば偽装組織や関係団体の資産凍結とか、暗号通貨絡みの取引監視やマネロン防止規制強化など—こうした圧力策は他国との協調次第で効果も変わるらしい。

情報共有という点だと、「共同不正戦融合センター」みたいな枠組みがNATOとか欧州連合、台湾、米国間で検討され始めているそうだ。これによって地域ごとの断片的だった脅威把握がひとまとまりになりつつあり、本当にリアルタイム連携できるかはまだ何とも言えないけれど、一応前進しているようにも見える。

法律面は少し複雑かもしれない。今まで曖昧だったサイバースパイ活動等への法的定義拡大とか、多国間連携による起訴状発布なんかも話題になることが増えた感じ。でも「法執行=即座に抑止」となるほど単純でもなさそうだし、それでも一定程度抑制効果につながるケースも報告されている。

全体としてDIMEFIL(外交・情報・軍事・経済・金融・諜報・法律)の観点から対策を多方面同時進行させれば、中国側の混成型戦略にも柔軟に対処できる…そんな期待感が各所で語られていた。ただし課題もかなり多いようだ。

そもそも外交レベルだけ見ても、中国経済への依存度高めな国々は七割近く存在すると一部識者は指摘していて、公然と中国批判や制裁協調へ踏み切ろうとすると色んな懸念—報復リスクや自国内経済打撃など—から足並み揃わないこともしばしば聞こえてくる。それぞれ事情や立場違うので、「一致団結」状態には程遠い場合もしばしば見受けられる気配だ。

DIMEFIL多次元反撃戦略—政治経済圧力と法的限界、今後の課題

協調がなかなか進まない場面もあると、どうやら多国間の足並みは揃いにくくなり、外交的孤立化を目指す動きが弱体化しやすいとも言われている。情報の話になると、開かれた社会…まあいわゆる民主主義陣営では表現や報道の自由、それからネット空間も広がっているから、これが強みになりつつも逆手に取られることも珍しくない。中国みたいな権威主義側は、そうした舞台で偽情報を流したり、分断を煽ったりして世論工作に利用するケースが観察されているようだ。そのうえで、この種の虚偽拡散への対抗策というものは、市民権利との兼ね合いで難航しやすくて…法的にも倫理的にもグレーゾーンが残る感じ。

軍事分野——DIMEFILで言うところのその一角——でも何となく限界点がちらほら。例えば攻撃的なサイバー技術を用いて中国系APT(高度持続型脅威)とか指揮通信網へ干渉する場合、一応効果はあるとはされるけど、その反面エスカレーションリスクや帰属問題(誰の仕業なのか特定)が絡んできて複雑になることも割と起こる。それに米欧側だとサイバー軍事ドクトリン自体がまだ部門ごとに閉じた運用になっていて、危機対応時には連携・即応性に課題を抱えている場面もあるらしい。また悪意あるソフトウェアをあらかじめ仕込む作戦などについては、予期せぬ波及や国際的安定への影響まで考え出すと慎重にならざるを得ない。

経済領域だと、中国向け先端半導体とかAI関連技術の遮断には結構な独立性や意思決定力が求められる。しかし西側諸国経済は今なお中国との相互依存度が高めで、大企業なんかだと市場損失への懸念から規制実施にもバラツキが生じたりする傾向も見受けられる。結果として、西側同盟内でも経済政策の統一感は十分とは言えず、集団として圧力を維持し続ける力も限定的になることもしばしば。

金融についても、中国によるペーパーカンパニーとか暗号資産を使った資金洗浄など、多段階・多層構造の隠蔽ネットワーク摘発にはかなり手間暇がかかってしまう。FinCEN や Europol みたいな枠組みこそ存在するものの、その規模感や巧妙さから摘発継続には困難さが付きまとう感じ。そして各国ごとの透明性基準もちぐはぐなので、制裁措置実施も地域差・政治的配慮によって揺れ動きやすいようだ。

インテリジェンス分野でも問題ありそうで、省庁間・同盟国内外ともにサイバー脅威分析情報の共有状況は一枚岩とは言いづらい。特にリアルタイム共同対応とか重要インフラ案件になるほど信頼関係不足や法規制上の壁で十分な連携確保には至り切れてない気配。また他国との情報交換でも極秘データ扱いや法的障害によって躊躇されるケースも少なくないようだ。

法律面では…世界規模で見てもサイバー作戦関連ルール整備そのものが未熟と言える時期なのかもしれない。国家支援型ハッキング行為への現行法適用には穴も目立つし、自国内ですぐ訴追可能な枠組みさえちゃんと整備されている例はそこまで多くない印象。そして犯人特定となれば、「ほぼ確実」と認定できる証拠づくり自体そもそも難しく、代理勢力や偽装技術によって出所不明化されてしまうため、本格捜査につながりにくい事例もしばしば語られている。

DIMEFIL全体を見るなら、一応包括的設計図として有効活用できそうだけど、それぞれ個別領域では制度面・法令・政治判断など色々縛り条件付きという印象。民主主義陣営内でもさらなる統合努力とか継続した協調姿勢、それから多少踏み込んだ政治決断なしでは、この枠組み自体「部分最適」または「後手気味」の運用になりやすく、中国側による長期視点型ハイブリッド戦略への対抗策として本当に機能するかどうか、不安要素はいくらか残ってしまう気配だった気がする。

軍事分野——DIMEFILで言うところのその一角——でも何となく限界点がちらほら。例えば攻撃的なサイバー技術を用いて中国系APT(高度持続型脅威)とか指揮通信網へ干渉する場合、一応効果はあるとはされるけど、その反面エスカレーションリスクや帰属問題(誰の仕業なのか特定)が絡んできて複雑になることも割と起こる。それに米欧側だとサイバー軍事ドクトリン自体がまだ部門ごとに閉じた運用になっていて、危機対応時には連携・即応性に課題を抱えている場面もあるらしい。また悪意あるソフトウェアをあらかじめ仕込む作戦などについては、予期せぬ波及や国際的安定への影響まで考え出すと慎重にならざるを得ない。

経済領域だと、中国向け先端半導体とかAI関連技術の遮断には結構な独立性や意思決定力が求められる。しかし西側諸国経済は今なお中国との相互依存度が高めで、大企業なんかだと市場損失への懸念から規制実施にもバラツキが生じたりする傾向も見受けられる。結果として、西側同盟内でも経済政策の統一感は十分とは言えず、集団として圧力を維持し続ける力も限定的になることもしばしば。

金融についても、中国によるペーパーカンパニーとか暗号資産を使った資金洗浄など、多段階・多層構造の隠蔽ネットワーク摘発にはかなり手間暇がかかってしまう。FinCEN や Europol みたいな枠組みこそ存在するものの、その規模感や巧妙さから摘発継続には困難さが付きまとう感じ。そして各国ごとの透明性基準もちぐはぐなので、制裁措置実施も地域差・政治的配慮によって揺れ動きやすいようだ。

インテリジェンス分野でも問題ありそうで、省庁間・同盟国内外ともにサイバー脅威分析情報の共有状況は一枚岩とは言いづらい。特にリアルタイム共同対応とか重要インフラ案件になるほど信頼関係不足や法規制上の壁で十分な連携確保には至り切れてない気配。また他国との情報交換でも極秘データ扱いや法的障害によって躊躇されるケースも少なくないようだ。

法律面では…世界規模で見てもサイバー作戦関連ルール整備そのものが未熟と言える時期なのかもしれない。国家支援型ハッキング行為への現行法適用には穴も目立つし、自国内ですぐ訴追可能な枠組みさえちゃんと整備されている例はそこまで多くない印象。そして犯人特定となれば、「ほぼ確実」と認定できる証拠づくり自体そもそも難しく、代理勢力や偽装技術によって出所不明化されてしまうため、本格捜査につながりにくい事例もしばしば語られている。

DIMEFIL全体を見るなら、一応包括的設計図として有効活用できそうだけど、それぞれ個別領域では制度面・法令・政治判断など色々縛り条件付きという印象。民主主義陣営内でもさらなる統合努力とか継続した協調姿勢、それから多少踏み込んだ政治決断なしでは、この枠組み自体「部分最適」または「後手気味」の運用になりやすく、中国側による長期視点型ハイブリッド戦略への対抗策として本当に機能するかどうか、不安要素はいくらか残ってしまう気配だった気がする。